◆ RBL이란?

국내 KISA 불법스팸대응센터 내용 참고

RBL (Real-time Blocking List) 실시간 블랙리스트의 약자로 이메일 수신 시 간편하게 스팸 여부를 판단하여 차단할 수 있도록 제공되는 스팸 발송에 이용되는 IP 리스트를 말하며, 대체로 DNS Lookup을 통해 확인하는 방식을 이용하므로 DNSBL(DNS-based Blackhole List)이라고도 합니다. RBL은 1997년 Paul Vixie에 의해 최초로 만들어졌으며, 현재는 MAPS RBL, SPEWS, ORBS, Spamhaus Block List, SORBS 등 다양한 유형의 RBL이 전 세계적으로 서비스되고 있다고 합니다.

■ 설치환경 및 준비물

메일서버 구축 : https://foxydog.tistory.com/104

RBL 사이트의 블랙리스트 DNS참조만 하면 되므로 Postfix 환경설정에 간단하게 등록 하면 됩니다.

◆ Postfix[main.cf] 구성 추가

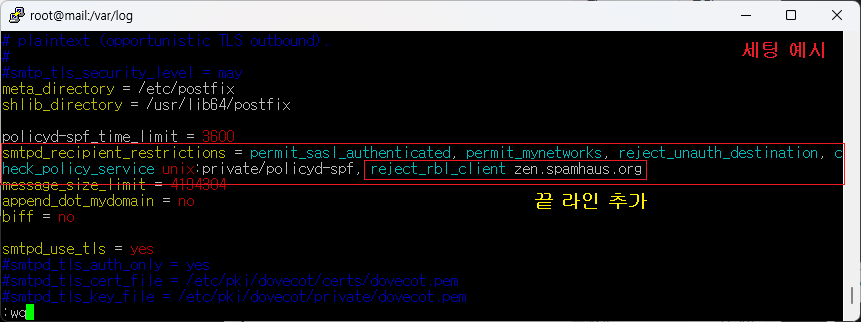

[root@ ~]# vim /etc/postfix/main.cf [구성 파일 편집]

◇ smtpd_client_restrictions 옵션에서 reject_rbl_client 정책을 이용

smtpd_recipient_restrictions = permit_sasl_authenticated, permit_mynetworks, reject_unauth_destination, check_policy_service unix:private/policyd-spf, reject_rbl_client zen.spamhaus.org [추가]

[참고]

◇ 여러 RBL 적용 예시

smtpd_recipient_restrictions = permit_sasl_authenticated, permit_mynetworks, reject_unauth_destination, check_policy_service unix:private/policyd-spf, reject_rbl_client zen.spamhaus.org, reject_rbl_client bl.spamcop.net, reject_rbl_client cbl.abuseat.org, reject_rbl_client spamlist.or.kr

◇ smtpd_recipient_restrictions 옵션은 순서대로 처리를 하므로 본인 메일서버 환경에 맞게 순위를 정하여 사용하시면 됩니다.

◇ 다양한 RBL 운영 사이트

| RBL 사이트 | URL | Reject_rbl_client 적용 도메인 |

| Spamcop | https://www.spamcop.net | bl.spamcop.net |

| Spamhaus | https://www.spamhaus.org | zen.spamhaus.org sbl-xbl.spamhaus.org ※ 그외에도 종류가 많음(대표적) |

| Abuseat (CBL) ※ 현재는 Spamhaus XBL로 대체 됨 |

https://www.abuseat.org | cbl.abuseat.org |

| Sorbs | http://www.sorbs.net | dnsbl.sorbs.net |

| Barracudacentral | https://www.barracudacentral.org | b.barracudacentral.org |

| Uceprotect | https://www.uceprotect.net/en/index.php | dnsbl-1.uceprotect.net (Level 1) dnsbl-2.uceprotect.net (Level 2) dnsbl-3.uceprotect.net (Level 3) |

| KISA (한국) | https://spam.kisa.or.kr | spamlist.or.kr |

◆ Postfix 서비스 재시작

[root@ ~]# systemctl restart postfix [서비스 재시작]

◆ SPAM 차단 확인 로그

◇ 서버 로그에서 직접 확인

[root@ ~]# tail -f /var/log/maillog [실시간 로그 확인]

Aug 30 15:22:37 mail postfix/smtpd[16775]: NOQUEUE: reject: RCPT from unknown[192.168.150.1]: 554 5.7.1 Service unavailable; Client host [192.168.150.1] blocked using spamlist.or.kr (RBL 차단); 'www.kisarbl.or.kr';

◇ RBL 차단에 의한 다양한 리턴 메시지 예시

| 리턴 메시지 |

| 550 [발송IP] Listed at bl.spamcop.net |

| 553 Blocked - see http://www.spamcop.net/bl.shtml?[발송IP] |

| 550 5.7.1 Service unavailable, Client host [발송IP] blocked using Spamhaus. |

| 554 5.7.1 Service unavailable; Client host [발송IP] blocked using dnsbl.sorbs.net |

| 553 sorry, your mailserver [발송IP] is rejected by See http://www.barracudacentral.org |

| 550-Blacklisted in dnsbl-1.uceprotect.net |

| 553 Access denied for RBL |

리턴 메일 본문 내용에 해당 내용이 포함되어 있다면 본인이 이용하는 단독메일서버 또는 메일호스팅 서버의 발송 IP가 실시간 블랙리스트(RBL)가 등재되어 메일을 전달할 수 없는 상태라고 생각하시면 됩니다.

마치며

RBL를 이용하다보면 오탐이 발생할 수도 있겠지만 RBL 업체가 고도화 정책을 펼치고 있으므로 RBL에 등재가 되었다는 뜻은, 본인 메일서버가 알게 모르게 스패머에게 좀비 PC에 감염되어 스팸 유통지로 이용되고 있을 확률이 높습니다. 서버가 해킹당하는 경우는 잘 없으며, POP(110)/IMAP(143)/SMTP(25) 같은 상시 오픈되어 있는 포트를 이용하여 패스워드가 취약한 사용자 인증 무작위 대입 공격을 하여 해킹당하는 경우가 대부분입니다. 위와 같은 리턴 메일을 자주 받는다면 꼭 메일서버 점검을 해보시기 바랍니다.

'◈『Open(Source) Solution』 > 메일서버(RoundCube)' 카테고리의 다른 글

| RoundCube - Plugins 「Composer」 PHP 의존성 관리 도구 사용 방법 (4) | 2024.06.14 |

|---|---|

| RoundCube - Plugins 「Password」 비밀번호 변경 적용 [feat. MariaDB] (2) | 2024.06.03 |

| Rocky Linux - 메일서버(Postfix) DMARC 정책 적용 (2) | 2022.06.28 |

| Rocky Linux - 메일서버(Postfix) DKIM 정책 적용 (0) | 2022.06.25 |

| Rocky Linux - 메일서버(Postfix) SPF 정책 적용 (2) | 2022.06.20 |