NAVIX Linux

9.4 출시일 : 2024년 11월 20일

9.5 출시일 : 2024년 11월 29일

공식 사이트 : https://navix.navercorp.com/about/

Docs 문서 사이트 : https://navix.navercorp.com/docs/

Github 사이트 : https://github.com/NaverCloudPlatform/Navix/tree/main

네이버클라우드에서 OpenELA 기반의 「NAVIX(네빅스)」가 공식 출시되었습니다. 이름에서 알 수 있듯, 네이버(NAVER)와 리눅스(LINUX)를 합성한 작명은 간결하면서도 기억하기 쉽게 잘 만들어졌다는 인상을 줍니다.

「OpenELA (Open Enterprise Linux Association)」는 오픈 소스 엔터프라이즈 리눅스 배포판 개발자들이 협력하여 만든 프로젝트로, 누구나 안전하고 투명하며 신뢰할 수 있는 엔터프라이즈 리눅스 소스를 제공하는 것을 목표로 한다고 합니다. 이 프로젝트를 기반으로 한 NAVIX는 네이버가 직접 관리하는 만큼, 엔터프라이즈 환경에 최적화된 안정성을 보장한다고 합니다.

특히, NAVIX는 리눅스의 불안정한 라이프 사이클 문제를 해결하기 위해 최대 10년간 장기 지원(LTS) 정책을 제공한다고 하니 더욱 주목할 만합니다. 네이버 클라우드 플랫폼에서는 가상화 운영체제로 NAVIX를 지원할 예정으로 보이며, 이는 VMWARE와 같은 가상화 환경에서도 활용이 가능합니다.

필자는 먼저 VMWARE 환경에서 NAVIX를 설치하고 테스트한 뒤, 네이버 클라우드에 가입하여 플랫폼이 출시하면 실서버 설치를 진행해 볼 계획입니다. NAVIX가 제공하는 안정성과 장기 지원이 실제 환경에서 어떻게 작동하는지 확인해 보고, 이를 기반으로 한 추가적인 경험도 공유하겠습니다.

◇ NAVIX Linux 9 EOL(지원 종료일) : 2034년 11월 예상

최초 버전 릴리즈 이후 : Full Support 5년

중요 보안 및 크리티컬 버그 업데이트 : Maintenance Support 5년

설치환경 및 준비물

VMware Workstation 17.x [무료 다운로드 및 설치 참고]

Navix-9.5-x86_64-dvd1.iso 이미지 파일 [용량 약 10.6GB]

다운로드 경로 : https://navix.navercorp.com/download/

2024년 11월 29일 정식 버전 출시, 링크 다운 : [공식 다운로드 링크]

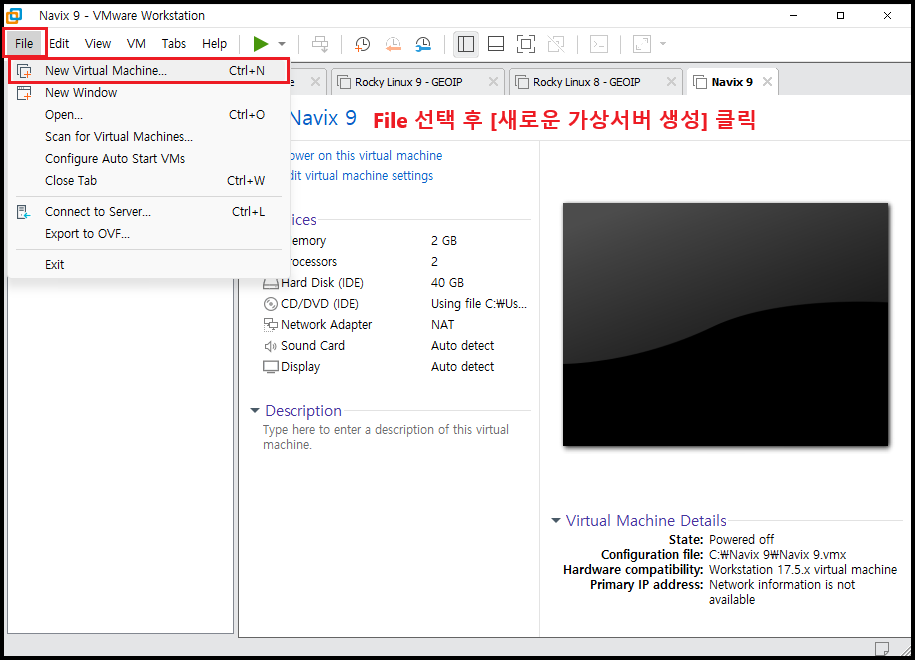

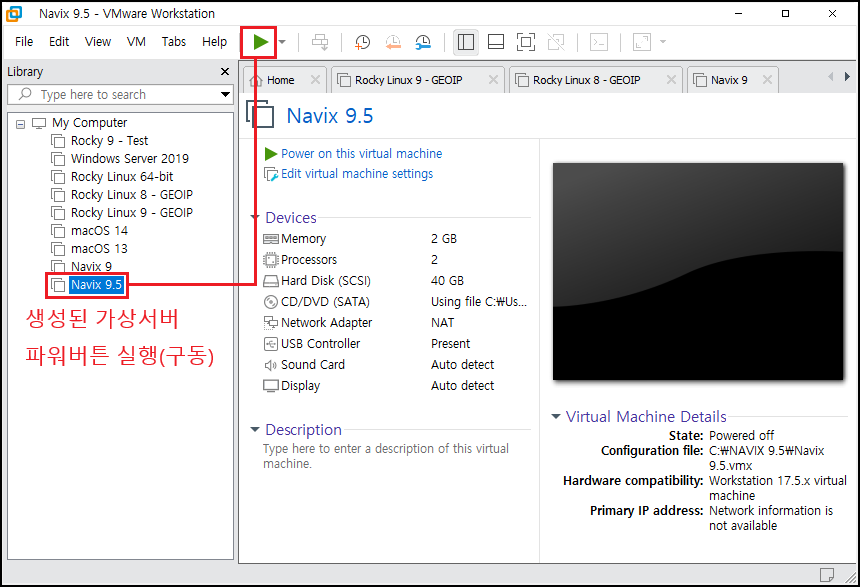

◈ STEP01 → 「VMware Workstation」 설정

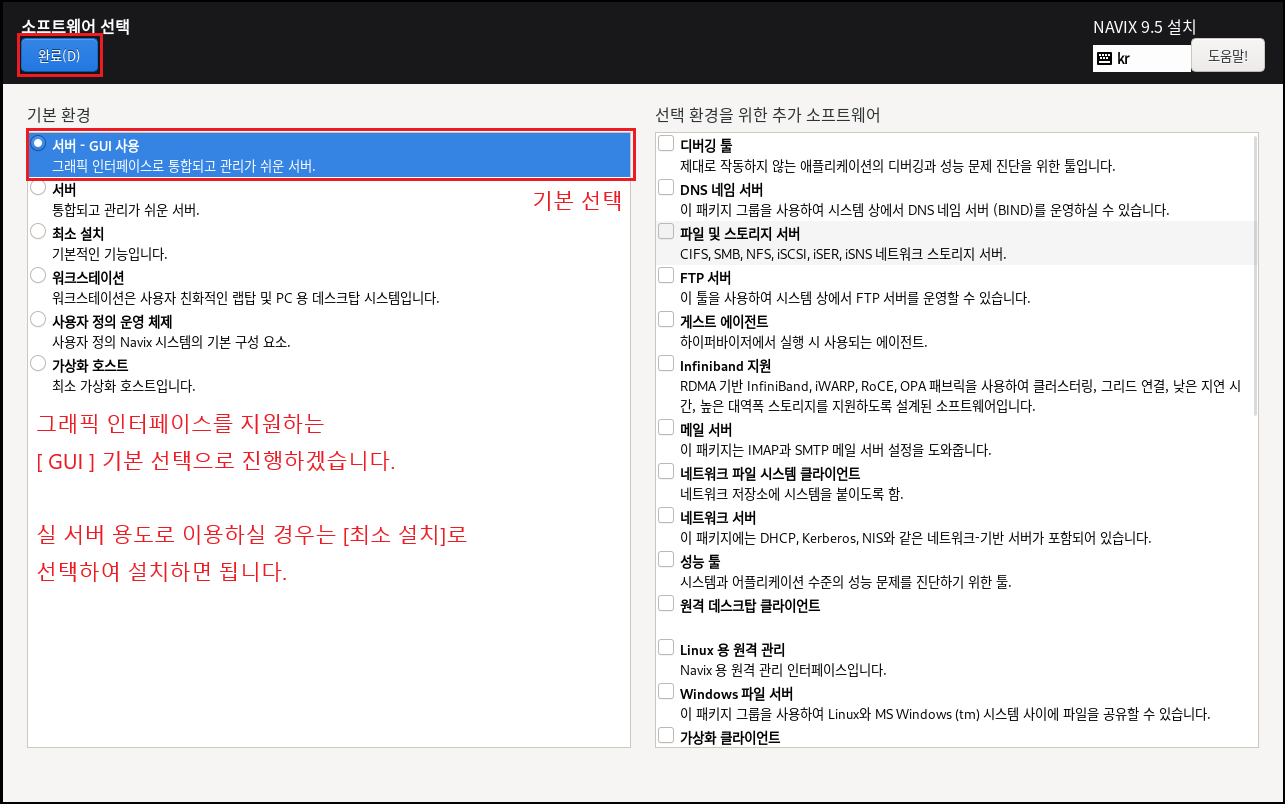

스크린샷 순서대로 따라가면 되며, 실무 위주로 설명하겠습니다.

익숙해지면 원하는 서버 용도에 따라 설치 진행하시면 됩니다. [기본 세팅으로 진행]

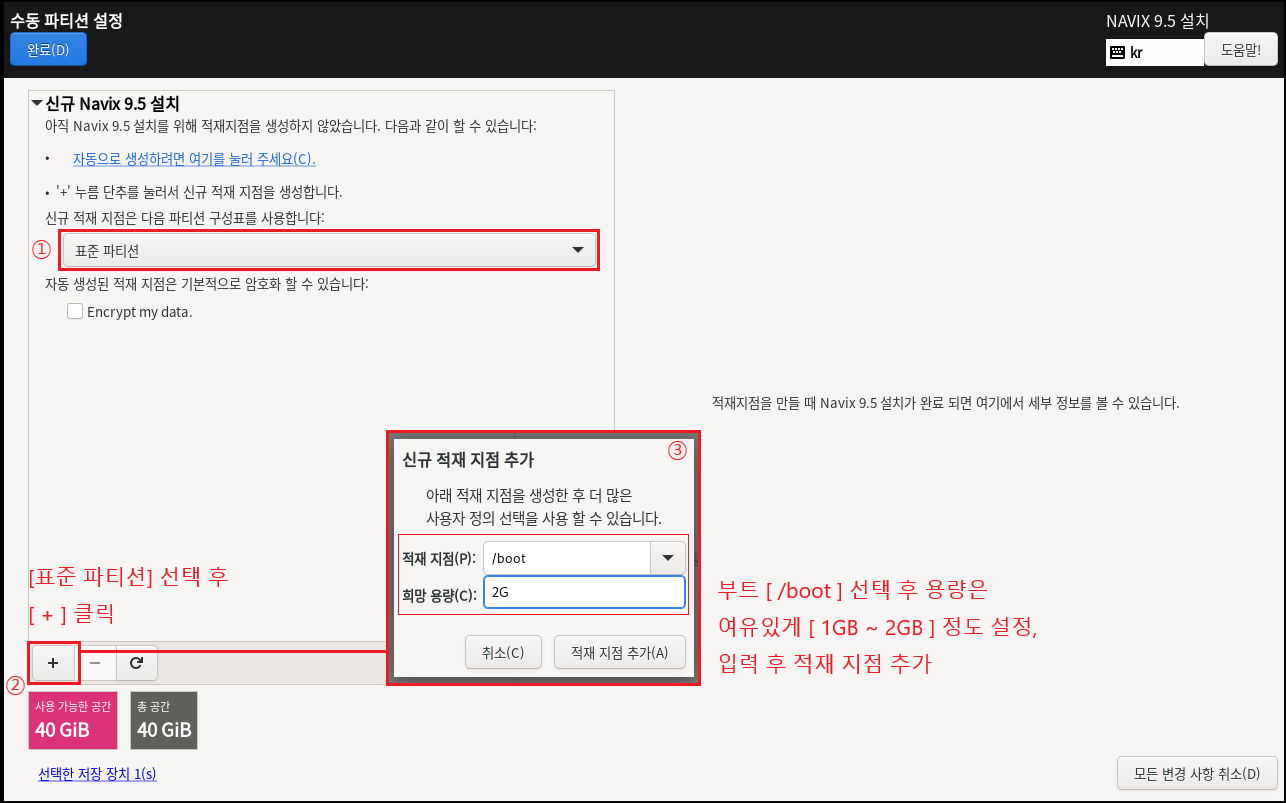

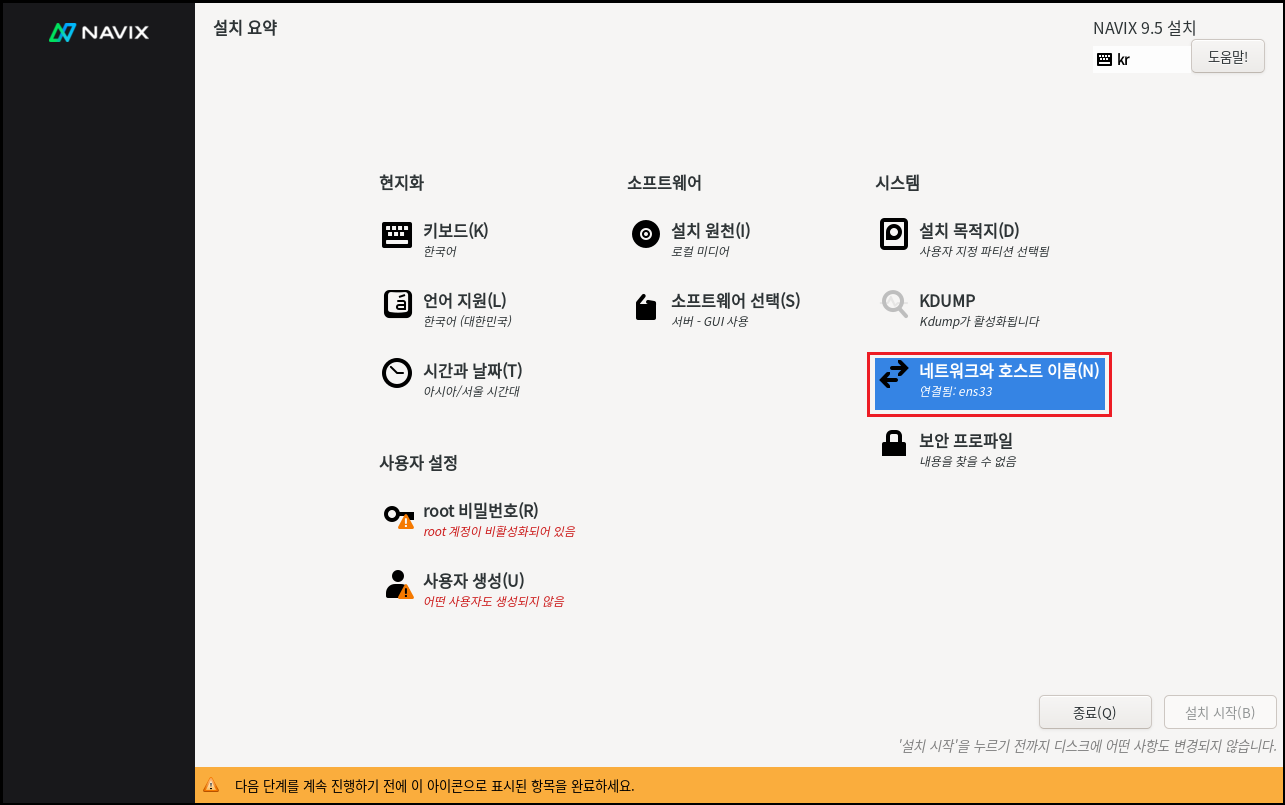

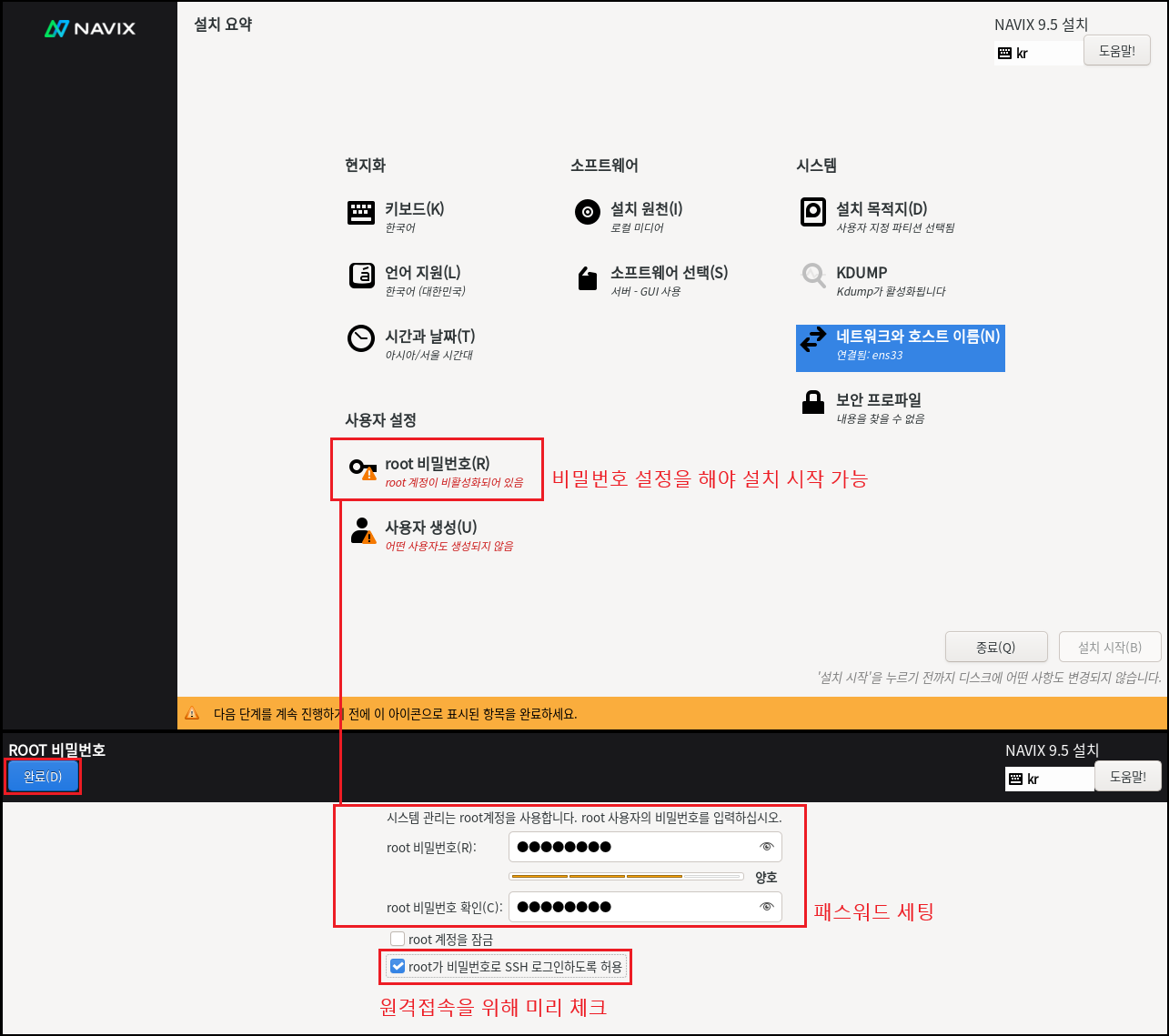

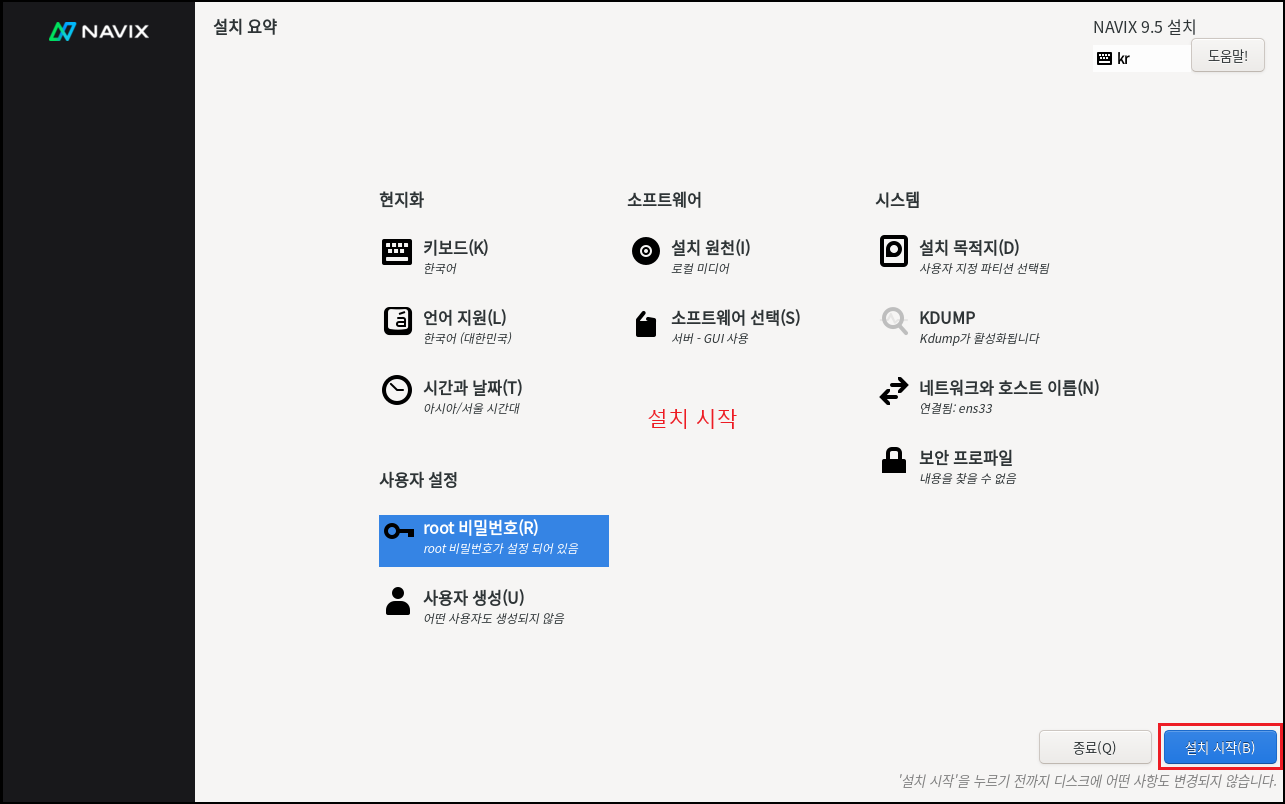

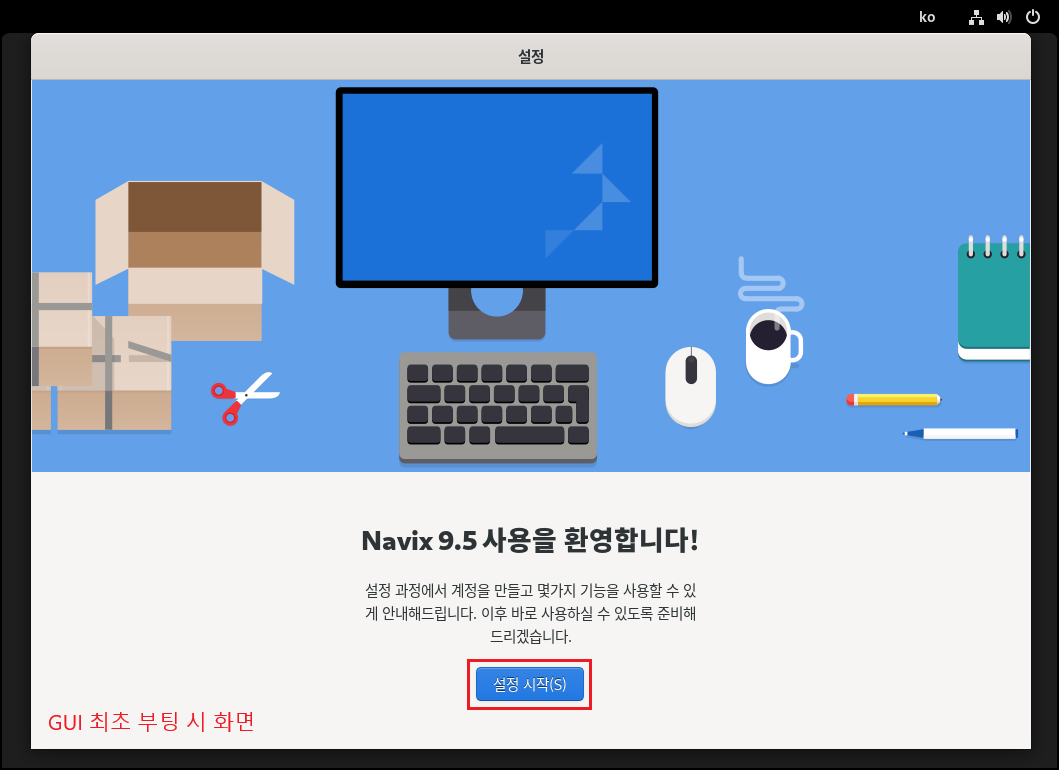

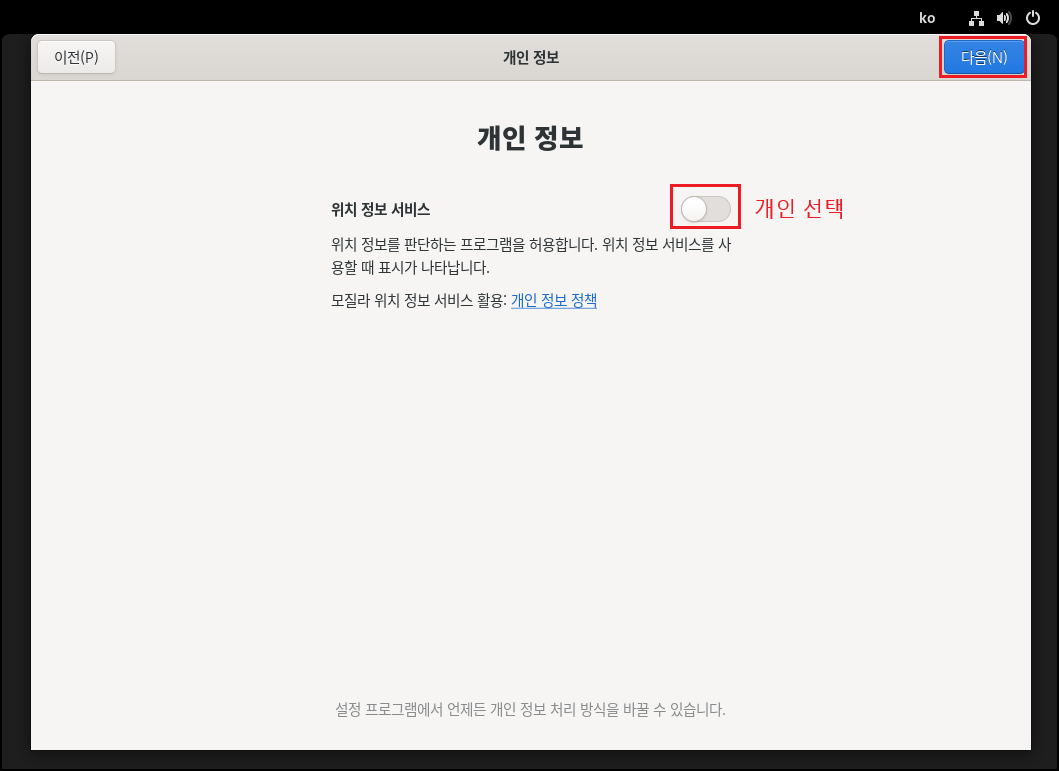

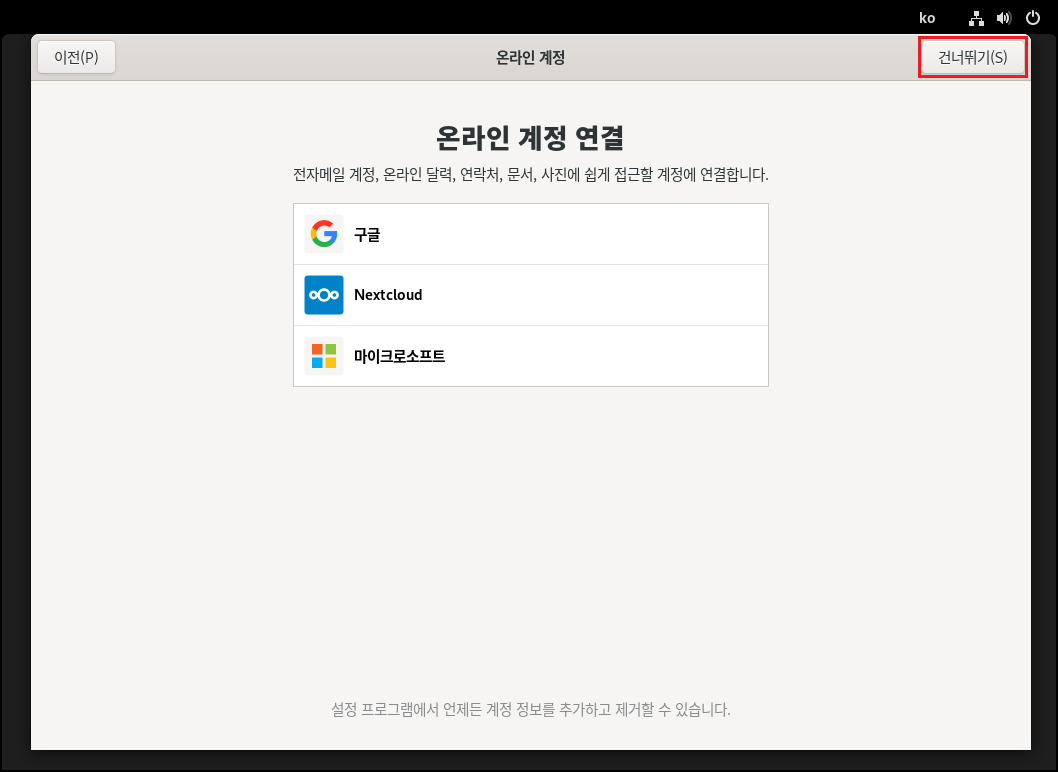

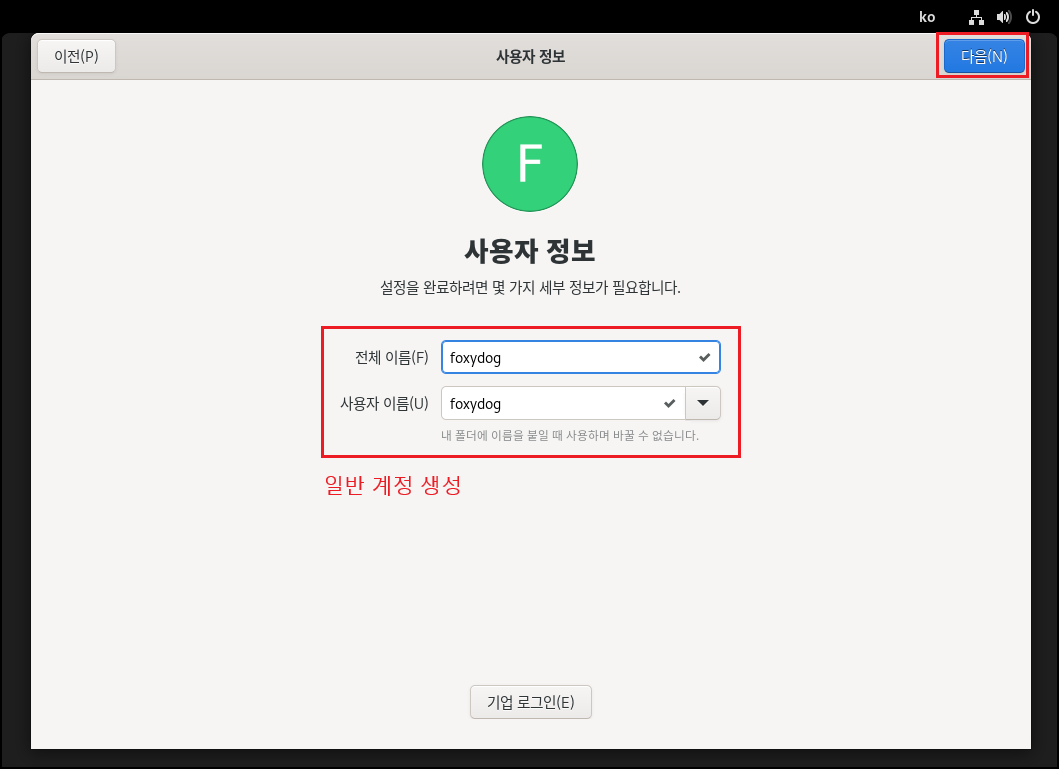

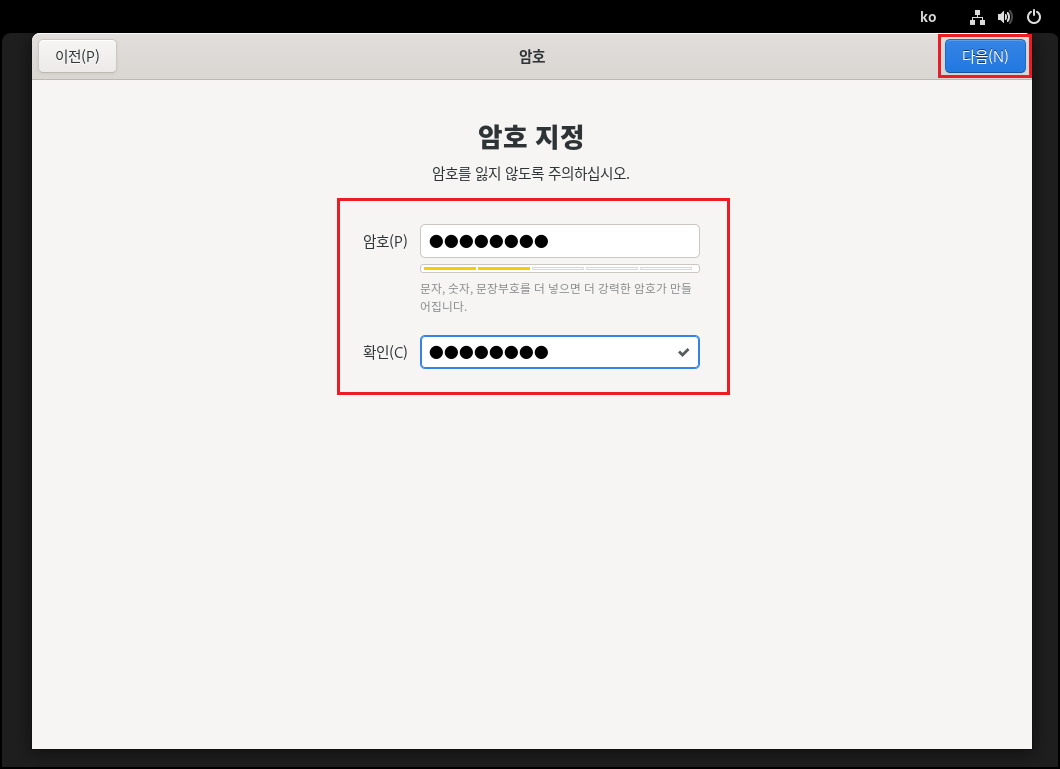

◈ STEP02 → 「NAVIX 9.5」 설치 및 부팅

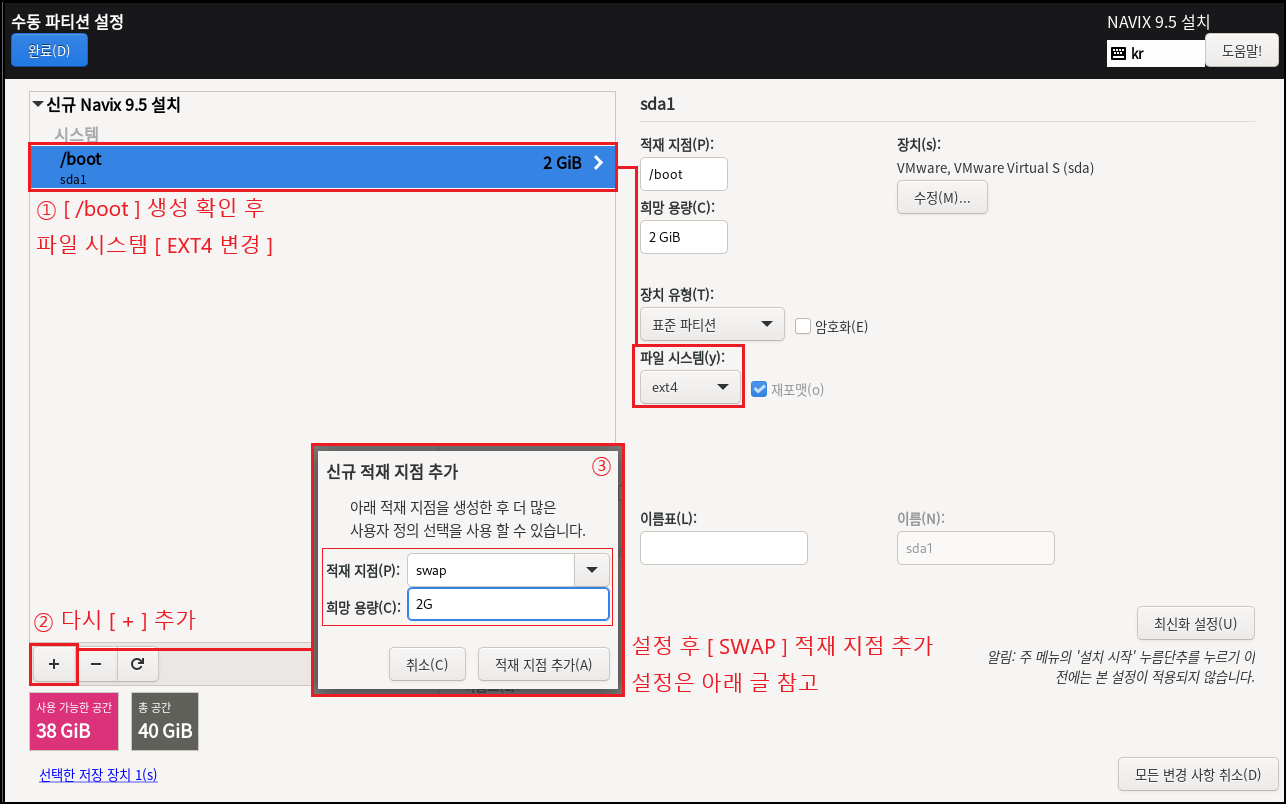

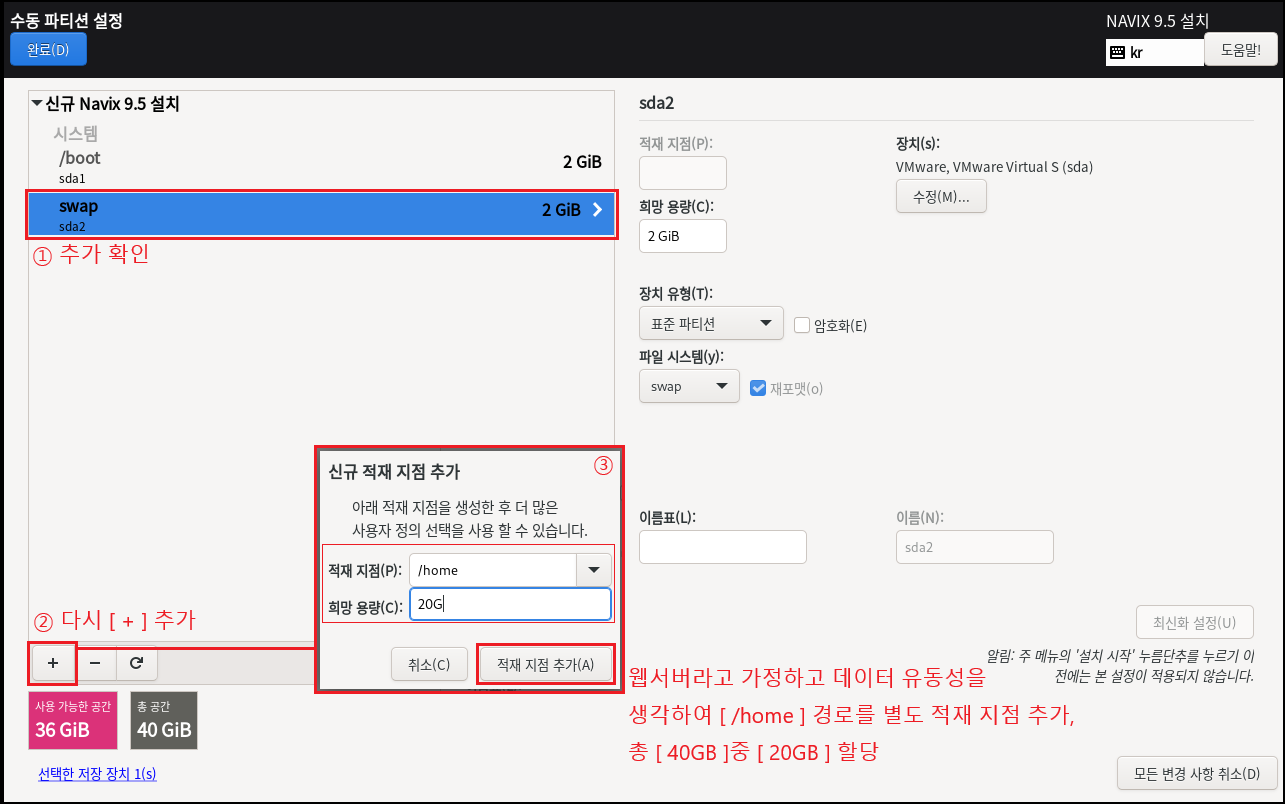

◇ SWAP은 일종의 메모리 확보라고 생각하시면 될듯합니다. 하드디스크의 일부를 마치 메모리처럼 사용할 수 있게 해주는 기술입니다. RAM 메모리가 부족할 때 대신 SWAP 파티션을 잡아두었던 메모리를 사용합니다. 일반적으로 RAM 사용량의 2배 이상 권고 설정이라고 알고 있는 분들도 있으시겠지만 서버의 용도나 실서버 하드웨어에 들어가는 RAM 용량이 얼마냐에 따라 튜닝 작업을 해야 합니다. 하지만 저희는 테스트이며 기본적으로 1~2GB RAM으로 세팅하므로 위 동일하게 하시고 넘어가면 됩니다. 하드디스크의 용량을 사용하기 때문에 충분히 용량을 확인하고 설정하시기 바랍니다.

◇ 파일 시스템[EXT4], 장치 유형[LVM]으로 설정하는 이유는 속도나 효율적으로 디스크를 사용 및 관리하기 위해서입니다. 이제 가상화 솔루션에서도 많이 안정화되었으며 여러모로 특징이 많으므로 기본적으로 사용하는 게 좋습니다. 수동으로 설정하는 이유도, 개발 및 시스템 관리자가 될 경우 OS를 설치할 때 소프트웨어를 편하게 관리하기 위해 파티션 별로 용량을 나누고 볼륨 그룹, 레이블, 이름 등으로 구분할 수 있게 하는 연습을 하는 게 좋습니다.

◇ 이제 장치 유형 LVM 씬 프로비저닝(Thin Provisioning)을 사용할 수 있습니다. 스토리지에 물리적인 공간 할당을 전부 하는 게 아닌 꼭 필요한 만큼, 필요한 때에만 사용할 수 있도록 스토리지를 슬림화합니다. 필자가 운영하는 서버도 VMware vSphere에서 실제로 해당 기능을 사용하고 있으며, 스토리지 용량 활용도를 최대한으로 높일 수 있습니다.

OpenELA 기반의 OS로 「RedHat」이나 「Rocky」 Linux와 거의 유사해서 해당 OS 서버로 운영을 해보셨다면 「NAVIX」 사용에 금방 적응할 수 있습니다.

◈ 설치 후기(맛보기)

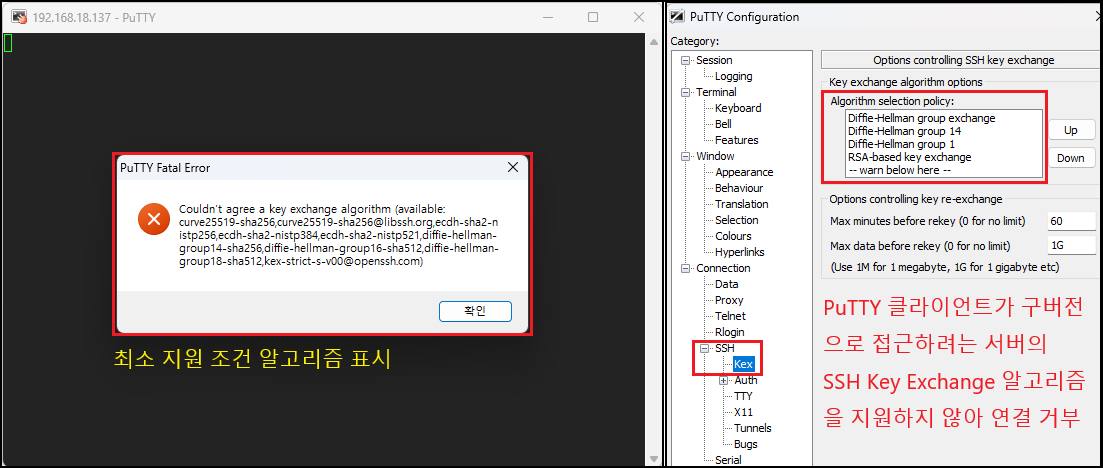

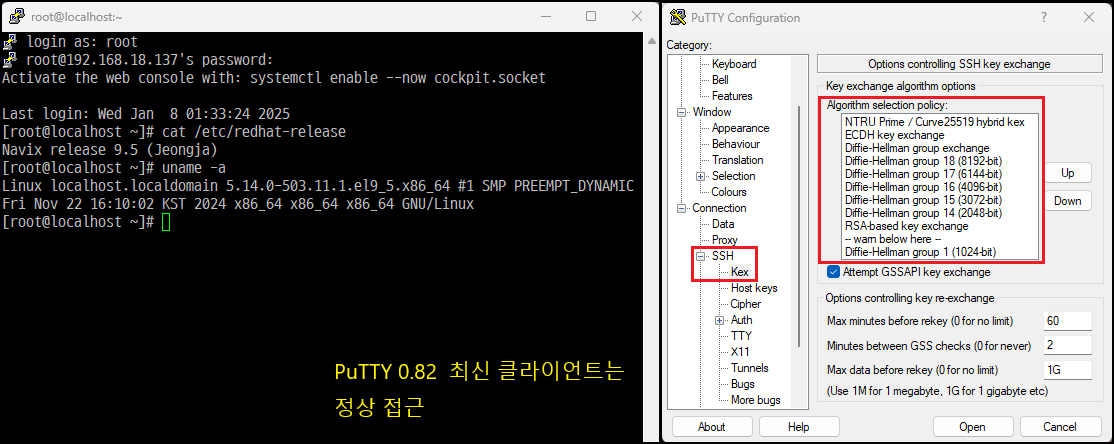

□ OpenSSH 접근

방화벽 오픈이 되어 있음에도 SSH 접근 시 다음과 같은 연결 에러 발생

최신 「PuTTY (2024-11-27, 0.82 기준)」 클라이언트를 다운로드하여 SSH 연결 시 정상 확인 (PuTTY 말고도 SecureCRT, MobaXterm, XSHELL 등의 클라이언트가 구 버전을 사용한다면 동일하게 발생할 수 있습니다.)

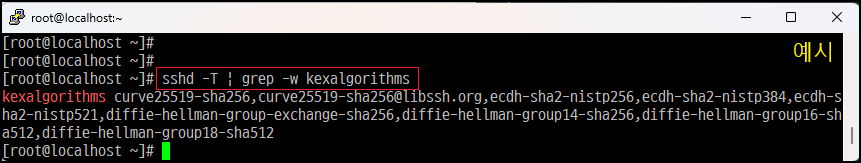

※ OpenSSH Server Key Exchagne Algorithms

「Key Exchagne Algorithms」은 클라이언트와 서버 간에 안전한 암호화 키를 교환하는 데 사용된다고 합니다. 이 알고리즘은 연결 초기 단계에서 사용되며, 안전한 통신 채널을 설정하는 데 필수적인 역할을 합니다. 서버에서 다음과 같은 명령어를 통해 기본 지원하는 알고리즘을 확인할 수 있습니다. 기회가 생긴다면 자세히 다뤄보도록 하겠습니다.

[root@ ~]# sshd -T | grep -w kexalgorithms

kexalgorithms curve25519-sha256, curve25519-sha256@libssh.org, ecdh-sha2-nistp256, ecdh-sha2-nistp384, ecdh-sha2-nistp521, diffie-hellman-group-exchange-sha256, diffie-hellman-group14-sha256, diffie-hellman-group16-sha512, diffie-hellman-group18-sha512

그 외 알고리즘 확인

[root@]# sshd -T | grep -w macs

macs hmac-sha2-256-etm@openssh.com, hmac-sha1-etm@openssh.com, umac-128-etm@openpenssh.com, hmac-sha2-256, hmac-sha1, umac-128@openssh.com, hmac-sha2-512

[root@]# sshd -T | grep -w ciphers

ciphers aes256-gcm@openssh.com, chacha20-poly1305@openssh.com, aes256-ctr, aes128

[root@]# sshd -T | grep -w hostkeyalgorithms

hostkeyalgorithms ecdsa-sha2-nistp256, ecdsa-sha2-nistp256-cert-v01@openssh.comnssh.com, sk-ecdsa-sha2-nistp256-cert-v01@openssh.com, ecdsa-sha2-nistp384, ecdsanssh.com, ecdsa-sha2-nistp521, ecdsa-sha2-nistp521-cert-v01@openssh.com, ssh-ed25enssh.com, sk-ssh-ed25519@openssh.com, sk-ssh-ed25519-cert-v01@openssh.com, rsa-s01@openssh.com, rsa-sha2-512, rsa-sha2-512-cert-v01@openssh.com

위 조회 값들은 디폴트 설정입니다. 최신 알고리즘 및 보안 강화위주로 설정되어 있습니다.

서버설정 ( /etc/ssh/sshd_config )

KexAlgorithms curve25519-sha256, curve25519-sha256@libssh.org, ecdh-sha2-nistp256

와 같이 옵션으로 지정을 해주면 내가 원하는 알고리즘만 사용할 수 있습니다. 다른 알고리즘 옵션도 동일

OpenSSH 공식 문서 참고 : https://www.openssh.com/manual.html

□ 커널 기본 설치는 5.X 버전

[root@]# rpm -qa | grep kernel-5

kernel-5.14.0-503.11.1.el9_5.x86_64

□ 설치 및 업데이트 동일 명령어로 사용 가능

[root@]# dnf(yum) update

□ NAVIX 9.5 기본 Repository(저장소)

[root@]# ls -al /etc/yum.repos.d/

-rw-r--r--. 1 root root 4159 12월 12 22:13 navix.repo

※ https://dlnavix.navercorp.com/$releasever 순수 네이버 저장소로 되어 있습니다.

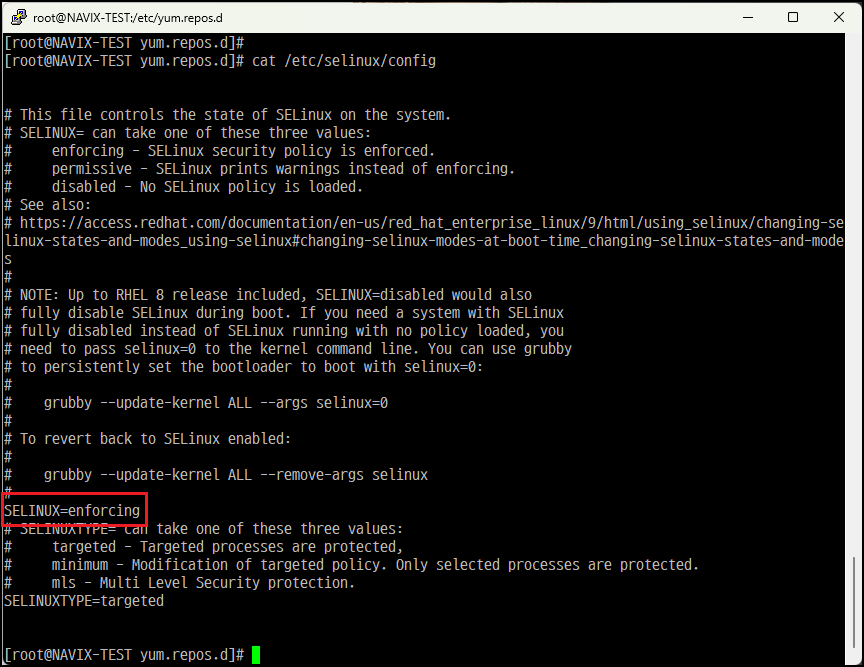

□ 동일 Selinux 사용

◇ 오픈소스, 소프트웨어 설치하여 이용하다 보면 이 보안정책에 의해 실행되는 것을 막는 경우가 많습니다. 대부분의 솔루션 업체는 disabled(비활성화)하는 게 대부분입니다. 물론 보안에 신경 쓴다면 기본적으로 사용하는 게 좋습니다.

[root@]# cat /etc/selinux/config

※ disabled 설정 시 재 부팅 필요

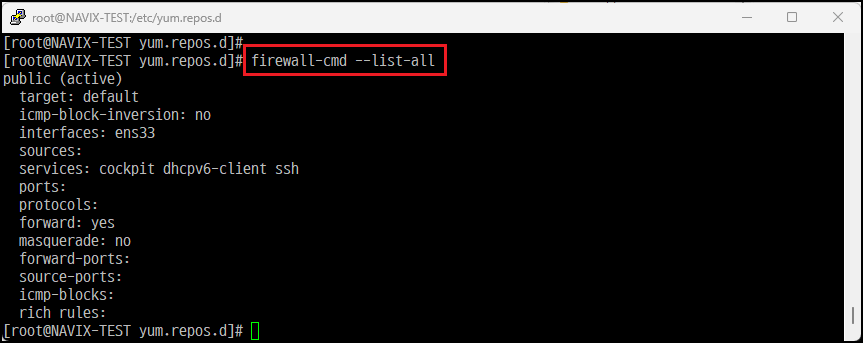

□ 방화벽은 기본적으로 Firewall을 사용

[root@]# systemctl status firewalld | grep Active

Active: active (running) since Wed 2025-01-08 07:39:48 KST; 25min ago

[root@]# firewall-cmd --list-all [허용된 서비스/포트 확인]

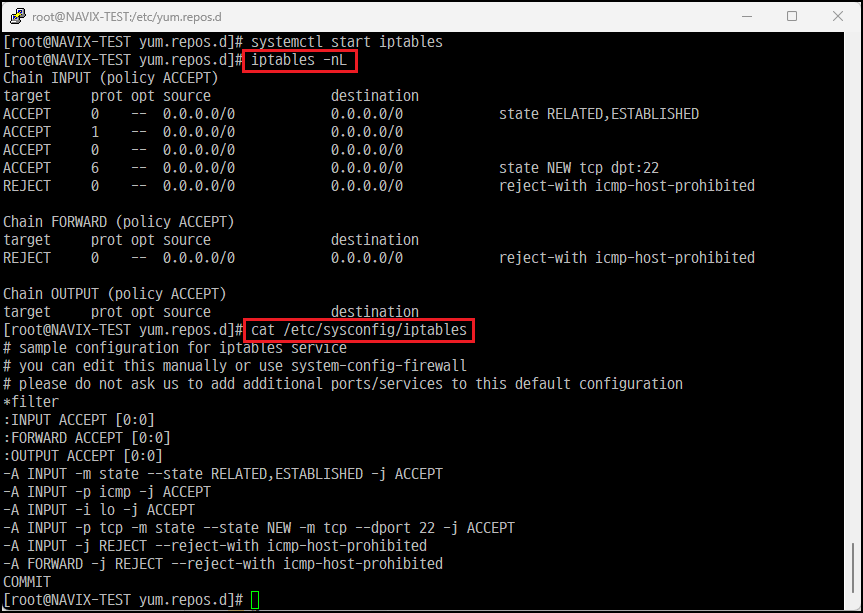

□ IPTABLES 방화벽을 사용할 경우(편한 것을 이용)

[root@]# systemctl stop firewalld [Firewalld 방화벽 중지]

[root@]# systemctl mask firewalld [Firewalld 자동실행 중지]

[root@]# dnf install -y iptables-services [iptables 서비스 관련 패키지 설치]

[root@]# systemctl enable iptables [iptables기본 사용 설정]

[root@]# systemctl start iptables [iptables서비스 시작]

[root@]# iptables -nL [작동 확인]

[root@]# /etc/sysconfig/iptables [설정 파일 위치]

□ 웹서버 구축, 기본 저장소[ Apache / PHP / MariaDB / Tomcat ]에서 각 버전 설치 시

[root@]# dnf install httpd php mariadb

[root@]# httpd -v

Server version: Apache/2.4.62 (Navix)

Server built: Nov 7 2024 00:00:00

[root@]# php -v

PHP 8.0.30 (cli) (built: Aug 3 2023 17:13:08) ( NTS gcc x86_64 )

Copyright (c) The PHP Group

Zend Engine v4.0.30, Copyright (c) Zend Technologies

with Zend OPcache v8.0.30, Copyright (c), by Zend Technologies

[root@]# mariadb -V

mariadb Ver 15.1 Distrib 10.5.22-MariaDB, for Linux (x86_64) using EditLine wrapper

[root@]# tomcat version

Server version: Apache Tomcat/9.0.87

이렇게 새로운 NAVIX Linux OS 환경을 간단히 둘러보았습니다. 익숙한 리눅스 기반의 환경이라 더욱 친근하게 느껴지네요. 포스팅 패턴을 만들어 두었더니, 생각보다 많은 내용을 빠르게 정리할 수 있었습니다. 사실 네이버 클라우드에서 직접 리눅스를 배포할 거라고는 예상하지 못했기에 이번 NAVIX 출시가 더 흥미로웠습니다. 이후 테스트를 진행하게 되면 Rocky Linux와 함께 비교하며 다뤄볼 계획입니다.

한편, GUI 환경에서는 약간의 아쉬움이 느껴지네요. 가상 서버 환경이라 그런 건지는 모르겠지만, 브라우저 사용이나 유튜브와 같은 영상 시청(소리 등)은 아직 다소 불안정한 느낌이 있습니다. 서버 운영용으로만 리눅스를 사용해 본 경험이 많아서 GUI 중심의 리눅스 소프트웨어는 여전히 생소한 부분이 많습니다.

그럼에도 불구하고, 리눅스가 현대에 와서 점점 더 많은 사용자와 관심을 얻고 있다는 점은 긍정적으로 보입니다. 다양한 배포판과 새로운 기술이 등장하며 리눅스 생태계가 발전하고 있다는 점은 리눅스를 사용하는 모든 이들에게 좋은 소식입니다.

추가내용이 있다면 계속 확장하도록 하겠습니다.

앞으로도 유익한 정보로 찾아뵙겠습니다. 행복한 하루 보내세요!

'◈『OS』 > Linux(ETC.)' 카테고리의 다른 글

| Ubuntu Linux (ARM) - 오라클 클라우드(ORACLE CLOUD) 카드 등록을 이용한 무료 고사양 서버 설치 이용해보기 (0) | 2026.02.01 |

|---|